calc.pw: Der Open-Source Hardware-Passwortberechner

22.05.2013 yahe arduino calcpw code hardware legacy security

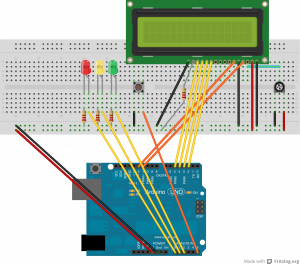

Es ist vollbracht! In den letzten Wochen und Monaten habe ich einige Zeit mit der Arduino-Plattform verbracht und mich Stück für Stück in unterschiedliche Themenbereiche eingearbeitet. Ziel war es, calc.pw zu entwickeln.

calc.pw ist ein Passwortberechner. Man gibt ein Masterpasswort ein und kann mit diesem und einer dienstabhängigen Information ein Passwort für diesen Dienst erzeugen. Das gleiche Masterpasswort kombiniert mit der gleichen dienstabhängigen Information führt wieder zum gleichen Passwort. Damit entfällt die schwierige Aufgabe, sich kryptische Passworte merken zu müssen.

Im Gegensatz zu Passworttresoren bietet calc.pw den Vorteil, dass das Masterpasswort ausschließlich in einer externen Hardware vorgehalten wird und damit nicht durch Schadsoftware auf dem PC abgefangen werden kann. Zudem besteht nicht das Risiko, sämtliche Passwörter zu verlieren, weil die Datenbank mit den Passwörtern abhanden kommt. Das einzige, was man sich merken muss, ist das Masterpasswort. Die dienstabhängigen Informationen kann man einfach direkt aus dem Namen des jeweiligen Dienstes ableiten.

Um die Verwendung von calc.pw möglichst einfach zu machen, wird es zwischen Tastatur und Computer gesteckt. Während der normalen Verwendung leitet calc.pw die Tastenanschläge an den Computer durch. Erst durch Drücken der Tastenkombination STRG+ESC wechselt man in den Modus zur Passwortberechnung. Nach Eingabe der Information und Drücken von ENTER oder STRG+ESC wird das Passwort erzeugt und man gelangt automatisch wieder in den Passthrough-Modus, in dem die Tastenanschläge durchgeleitet werden.